1. Was ist Ransomware?

Beim Aufbau der Position Ihres Unternehmens wird es irgendwann notwendig, online präsent zu sein. Dadurch haben Sie unbegrenzte Möglichkeiten, Ihr Produkt zu bewerben, sofort von überall auf der Welt zu kommunizieren oder beispielsweise Ressourcen zu nutzen, die von jeder Person im Unternehmen gemeinsam genutzt werden. Leider gibt es in einer solchen Situation immer wieder Menschen, die auf leichtes Geld setzen und nicht unbedingt im Einklang mit dem Wortlaut des Gesetzes handeln. Von Jahr zu Jahr wird der Krieg zwischen Crackern und von Netzwerkspezialisten verursachten Sicherheitskräften heftiger. Nach Angaben von ESET, einem beliebten Antivirenprogramm, kommt es derzeit weltweit fast 4.000 Mal am Tag zu Angriffen über Botnets (Netzwerke von mit Malware infizierten Computern).

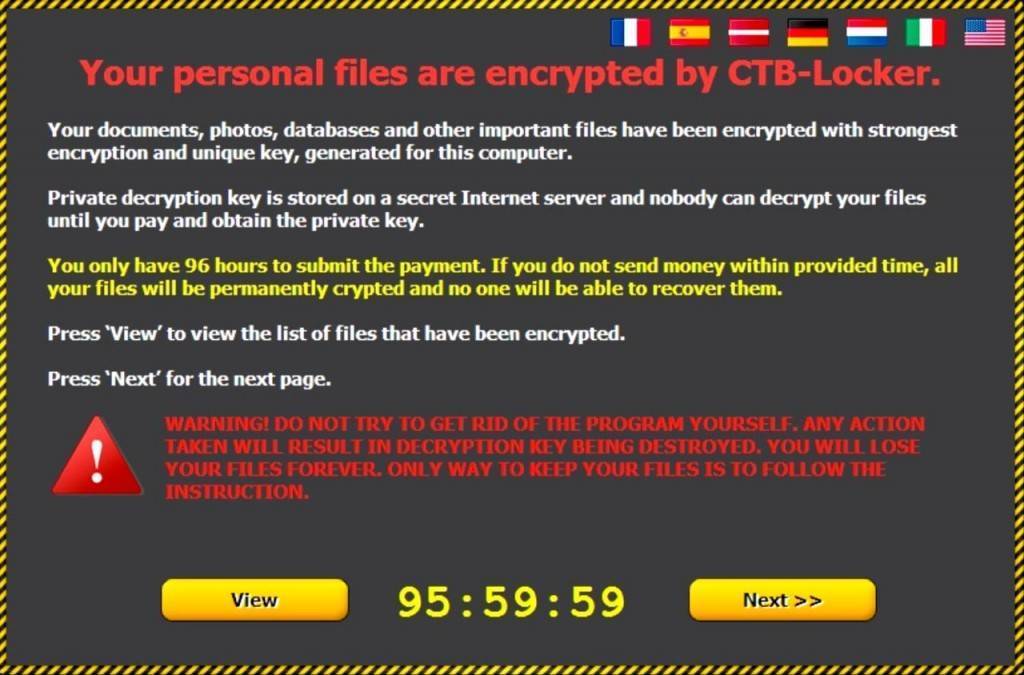

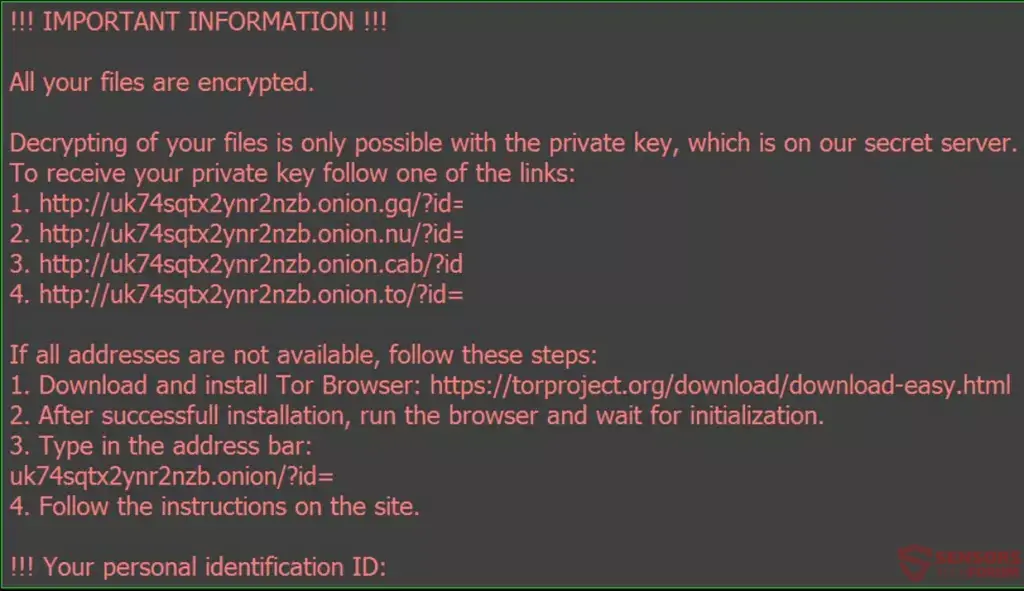

Im letzten Jahr wurden wir ständig mit beunruhigenden Informationen über „Ransomware“ bombardiert (ein Wortspiel aus dem Englischen, das sich aus der Kombination der Wörter ransom „Ransom“ und Software „Software“ zusammensetzt). Hierbei handelt es sich um Schadsoftware, die den Zugriff auf ein Computersystem blockiert oder sogar das Auslesen der darauf gespeicherten Daten unmöglich macht, häufig unter Einsatz von Verschlüsselungstechniken. Das Programm informiert den Besitzer des infizierten Computers darüber, dass das System nur dann in seinen ursprünglichen Zustand zurückversetzt wird, wenn das Lösegeld gezahlt wird.

Bei Erpressungssoftware handelt es sich in der Regel um einen Trojaner, der beispielsweise über eine heruntergeladene Datei oder aufgrund einer Schwachstelle in einem Netzwerkdienst in das System eingeschleust wird. Dabei wird Schadcode gestartet, meist in Form einer Scareware-Anwendung. Einer der durchgeführten Vorgänge könnte darin bestehen, dass eine falsche Warnung angezeigt wird (die angeblich beispielsweise von Strafverfolgungsbehörden gesendet wurde). Laut solchen Warnungen wurde das System für illegale Zwecke genutzt oder enthält pornografische Inhalte oder Raubkopien. Möglicherweise erhalten Sie auch eine Nachricht über eine angeblich nicht originale Version von Microsoft Windows.

Einige Programme dieser Art beinhalten eine einfache Anwendung, um den Zugriff auf das System bis zur Zahlung zu blockieren oder einzuschränken. Dies geschieht normalerweise durch Ersetzen des Windows-Shell-Pfads oder sogar durch Ändern des Master-Boot-Datensatzes und/oder der Partitionstabelle, um zu verhindern, dass das Betriebssystem ordnungsgemäß startet. Die gefährlichsten Versionen solcher Software verschlüsseln die Dateien des Opfers – meist mit einem starken Algorithmus –, sodass nur der Autor der Software sie mit seinem Schlüssel entschlüsseln kann; Hacker verwenden selten schwache Chiffren.

Die Funktionsweise dieser Software wird durch die Worte des Sicherheitsdirektors von Symantec (einem amerikanischen Unternehmen mit Schwerpunkt auf Datensicherheit und Informationsmanagement), Oliver Friedrichs, gut veranschaulicht: „Das entspricht der Situation, wenn jemand zu Ihnen nach Hause kommt und Ihre Sachen abschließt.“ in einem Safe und gibt diese Kombinationen nicht an.

2. Die gefährlichsten Angriffe im vergangenen Jahr

Es lohnt sich zu wissen, welche Merkmale die gefährlichsten Ransomware-Angriffe aufweisen. Damit ihre Prävention wirksam ist, ist es wichtig zu wissen, wie sie wirken.

Ich könnte heulen

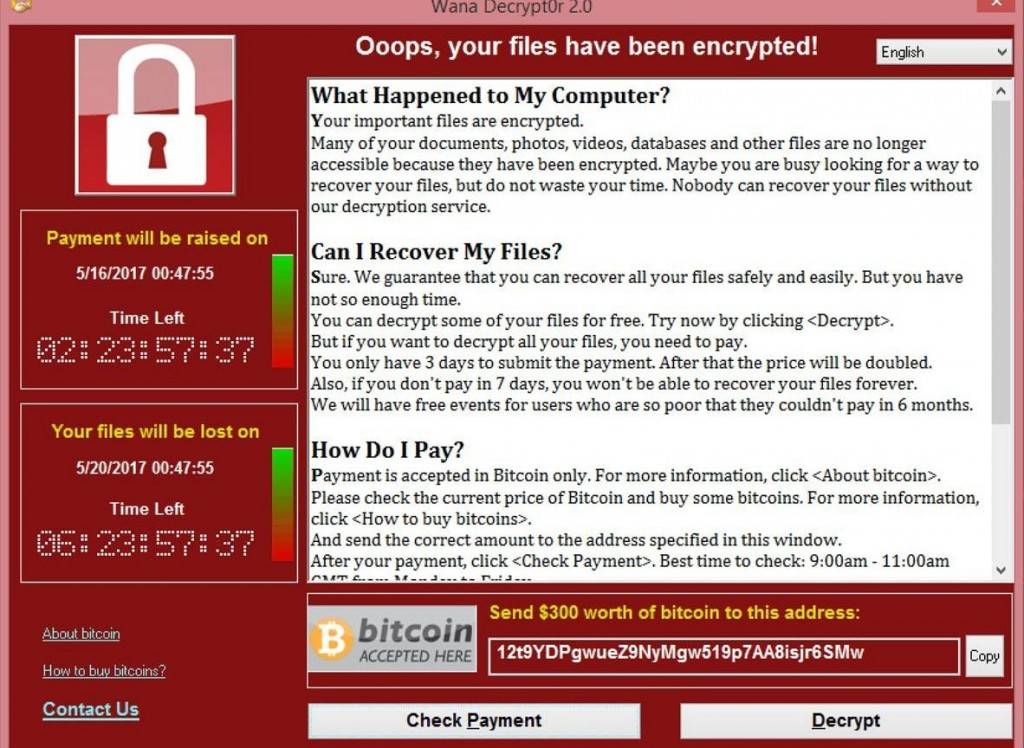

Am 12. Mai 2017 traf eine aktualisierte Version von WannaCry namens „WanaCrypt0r 2.0“ Krankenhäuser des britischen National Health Service (NHS), den Internetdienstanbieter Telefonica und andere hochkarätige Ziele auf der ganzen Welt. Wie bei anderen Angriffen war die Einhaltung der Forderungen der WannaCry-Entwickler keine Garantie dafür, dass das Opfer den Entschlüsselungsschlüssel für seine Dateien erhielt.

Der WannaCry-Angriff besteht aus zwei Teilen. Erstens haben wir es mit einem Exploit zu tun, dessen Aufgabe es ist, Maschinen zu infizieren und die Bedrohung weiter zu verbreiten. Der zweite Teil ist das Verschlüsselungsmodul, das auf bereits infizierte Computer heruntergeladen wird.

Das Vorhandensein dieses ersten Teils unterscheidet die WannaCry-Bedrohung von anderer Ransomware-Malware. Bei einem typischen Tool dieser Art muss der Benutzer einen Fehler machen, damit es zu einer Infektion kommt – zum Beispiel auf einen verdächtigen Link klicken, einen Anhang einer unsicheren E-Mail öffnen usw. Im Fall von WannaCry Eine Infektion kann ohne Zutun des Benutzers erfolgen.

Die Leute hinter WannaCry nutzten einen Windows-Exploit namens EternalBlue. Es nutzt eine Sicherheitslücke aus, die Microsoft am 14. März 2017 im Rahmen des Sicherheitsbulletins MS17-010 gepatcht hat. Dank dieses Exploits können Angreifer aus der Ferne auf Zielcomputer zugreifen und ein Datenverschlüsselungsmodul installieren.

Nach der erfolgreichen Infektion eines Computers versucht WannaCry, sich auf andere Computer im lokalen Netzwerk zu verbreiten – eine wurmartige Operation. Das Verschlüsselungsmodul durchsucht andere Computer nach einer Sicherheitslücke, die mithilfe des EternalBlue-Exploits ausgenutzt werden kann, und bei Erfolg beginnt der gesamte Vorgang von vorne.

Wenn also ein Computer infiziert ist, kann WannaCry alle Computer in einem bestimmten Netzwerk infizieren und die darauf gespeicherten Daten verschlüsseln. Daher litten große Unternehmen am meisten unter diesem Angriff – je mehr Computer in einem bestimmten Netzwerk, desto größer der Schaden.

WannaCry (auch WCrypt und WannaCry Decryptor genannt) verhält sich als Datenverschlüsselungstool genauso wie andere Bedrohungen dieser Art. Es verschlüsselt Dateien auf dem infizierten Computer und zeigt eine Lösegeldforderung an, um den Zugriff auf die Daten wiederherzustellen. Das Verhalten der Malware ähnelt am ehesten dem CryptXXX-Trojaner.

WannaCry verschlüsselt verschiedene Dateitypen, darunter Office-Dokumente, Fotos, Videos, Archive und andere Formate, die möglicherweise Benutzerdaten enthalten könnten. Die Erweiterungen der verschlüsselten Dateien sind .WCRY. Auf diese Dateien kann nicht mehr zugegriffen werden.

Nachdem die Verschlüsselung abgeschlossen ist, ändert der Trojaner das Desktop-Hintergrundbild in ein Bild mit Informationen über die Infektion und einer Liste von Aufgaben, die der Benutzer ausführen muss, um seine Daten wiederherzustellen. Darüber hinaus speichert die Malware dieselben Informationen in Textdateien, die in allen Ordnern abgelegt werden, die verschlüsselte Daten enthalten. All dies, um sicherzustellen, dass das Opfer definitiv weiß, dass das Lösegeld gezahlt werden muss.

Wie in solchen Fällen üblich, erwarten Angreifer von ihren Opfern die Zahlung eines bestimmten Betrags in Bitcoin. Cyberkriminelle behaupten, dass sie dann alle Dateien entschlüsseln würden. Ursprünglich betrug die Lösegeldsumme 300 US-Dollar, später wurde sie auf 600 US-Dollar erhöht.

Um effektiv vor WannaCry zu schützen, ist es notwendig, das System umgehend mit Sicherheitspatches zu aktualisieren. Gehen Sie dazu zu den Windows Update-Einstellungen, führen Sie das Systemupdate aus und warten Sie geduldig, bis der Vorgang abgeschlossen ist, was mehrere bis mehrere Dutzend Minuten dauern kann.

Petja

Ende Juni 2017 wurden Unternehmen und Organisationen auf der ganzen Welt Opfer der Petya-Ransomware. Der Angriff verursachte den größten Schaden in der Ukraine – darunter die Kiewer U-Bahn, die Nationalbank der Ukraine und mehrere Flughäfen. Auch multinationale Unternehmen wie Nivea, Maersk, WPP und Mondelez meldeten Schäden.

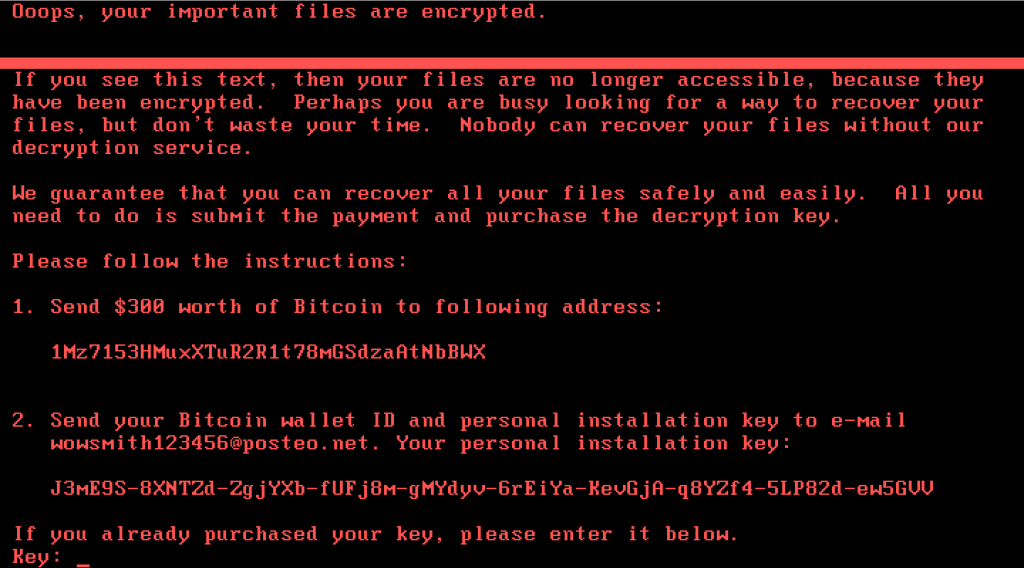

Petya unterscheidet sich von anderen Arten von Ransomware dadurch, dass es nachfolgende Dateien nicht verschlüsselt, sondern den Zugriff auf die gesamte Festplatte blockiert, indem es die MFT-Datei (Master File Table) verschlüsselt, wodurch das Dateisystem unlesbar wird und Windows nicht mehr booten kann. Einige Versionen der Software verschlüsseln sowohl die Dateien als auch die MFT-Datei, sodass Sie nicht auf Ihre Daten zugreifen können.

Wenn ein Opfer auf die heruntergeladene bösartige .exe-Datei klickt, ist das erste Anzeichen eines Problems, dass unter Windows ein „Blue Screen of Death“ erscheint. Der Petya-Wurm hat mit der Verschlüsselung der MTF-Datei begonnen und wird in Kürze einen Warnbildschirm (oft ein Totenkopf auf rotem Hintergrund) und eine Meldung mit der Aufforderung zur Zahlung in Bitcoin als Gegenleistung für die Wiederherstellung des Zugriffs auf den Computer anzeigen.

Leider gibt es kein wirksames Entschlüsselungsprogramm für vom Petya-Wurm gesperrte Dateien, sodass mit den neuesten Versionen des Wurms verschlüsselte Dateien nicht wiederhergestellt werden können. Deshalb ist Prävention der beste Schutz.

Daher ist es für den Schutz vor Malware wie Petya von entscheidender Bedeutung, Windows mit den neuesten Sicherheitspatches auf dem neuesten Stand zu halten.

Sobald Ihre Dateien verschlüsselt sind, können Sie sie nicht mehr wiederherstellen. Selbst die Zustimmung zu einer Lösegeldforderung ist keine Garantie dafür, dass Ihre Dateien entschlüsselt werden. Die Kriminellen könnten genauso gut die Zahlung entgegennehmen und verschwinden. Daher müssen Sie zunächst sicherstellen, dass der Petya-Wurm nicht auf Ihren Computer gelangt.

Nicht Petya

Die ersten Informationen über NotPetya erschienen am 27. Juni, als Energieversorger in der Ukraine und den Niederlanden Hackerangriffe auf ihre Systeme bestätigten. Kurz darauf bestätigten die ukrainische Regierung, Büros multinationaler Unternehmen in Spanien und der britische Werbekonzern WPP ähnliche Vorfälle. Die Forscher brachten die Angriffe schnell mit der Ransomware Petya in Verbindung, darunter: Beachten Sie, dass sie dieselbe EternalBlue-Sicherheitslücke ausnutzen wie die WannaCry-Distribution. Bei näherer Betrachtung stellte Kaspersky Lab jedoch fest, dass die Petya-Ransomware nicht hinter diesen Angriffen steckt. Die verantwortliche Schadsoftware hat große Teile des Codes von Petya ausgeliehen, Benutzern jedoch keine Möglichkeit zur Verfügung gestellt, ihre Daten wiederherzustellen. Aus diesem Grund nannte Kaspersky die Bedrohung „NotPetya“. Ziel des NotPetya-Angriffs war es nicht, möglichst viel Geld zu erbeuten. Cyberkriminelle wollten vielmehr Unternehmen lahmlegen (unter Berücksichtigung der Auswirkungen – vor allem diejenigen, die in der Ukraine tätig sind).

Informationen der Cyberpolizei-Abteilung der Nationalpolizei der Ukraine zeigen, dass NotPetya durch ein Update des beliebten Dokumentenverwaltungs- und Austauschprogramms MEDoc auf ukrainische Computer gelangt sein könnte. Es sollte die Datei rekordll32.exe erstellen, die das Netzwerk analysierte und prüfte, ob ein Angriff möglich war (also ob die Ports 139 und 445, die zuvor von WannaCry verwendet wurden, angreifbar waren). Wenn die Antwort „Ja“ lautete, wurde eine Infektion durchgeführt.

Allerdings behaupten die Autoren von MEDoc, dass die Programmaktualisierung nicht die Quelle des Angriffs gewesen sein könne. Sie geben auch zu, dass auch sie Opfer von NotPetya geworden sind. Die Sache ist also noch nicht ganz klar.

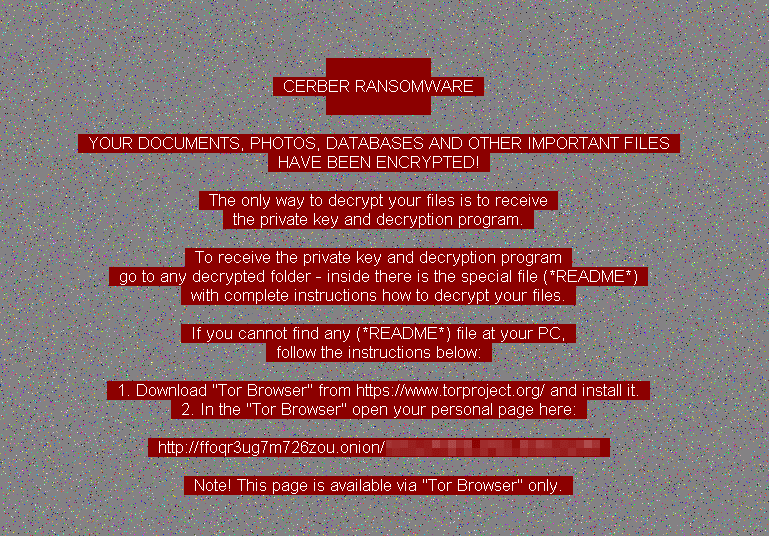

Cerber Cerber ist eines der Schwergewichte unter den Ransomware. Es ist auch eine der effizientesten Bedrohungen seiner Familie. Microsoft hat seit 2016 mehr mit Cerber infizierte Unternehmenscomputer entdeckt als jede andere Ransomware. Seitdem hat Cerber neue Techniken und Taktiken eingeführt. Eine solche Modifikation beobachtete Malwarebytes im August 2017 mit einer Offensive mithilfe des Magnitude Exploit Kit. Nach erfolgreicher Ausnutzung einer schwer zu erkennenden Schwachstelle lädt Magnitude eine Variante von Cerber, die binäres Padding verwendet, um die Größe künstlich zu erhöhen und so die Scan-Einschränkungen auszunutzen, die für die meisten Sicherheitsprogramme charakteristisch sind.

Cerber verschlüsselt verschiedene Dateien (.jpg, .doc, .raw, .avi usw.). Es ist erwähnenswert, dass Cerber jeder verschlüsselten Datei die Erweiterung a.cerber (.beef) hinzufügt. Nach erfolgreicher Verschlüsselung verlangt Cerber von Benutzern die Zahlung eines Lösegelds, um diese Dateien zu entschlüsseln. Während der Verschlüsselung erstellt Cerber in jedem Ordner, der verschlüsselte Dateien enthält, drei verschiedene Dateien (#DECRYPT MY FILES#.txt, #DECRYPT MY FILES#.html, #DECRYPT MY FILES#.vbs), die schrittweise Zahlungsanweisungen enthalten. Die darin enthaltene Botschaft besagt, dass Benutzer Dateien nur mit einem von Cyberkriminellen entwickelten Entschlüsselungsprogramm (genannt „Cerber Decryptor“) entschlüsseln können. Die Datei #DECRYPT MY FILES#.vbs enthält VBScript, das bei Ausführung die Meldung „Ihre Dokumente, Datenbanken und andere wichtige Dateien wurden verschlüsselt!“ auf dem Computer des Benutzers anzeigt. Um den Entschlüsseler herunterzuladen, müssen Sie ein Lösegeld von 1,24 Bitcoin zahlen (zum Zeitpunkt der Studie entsprach dies 546,72 US-Dollar). Wird das Lösegeld nicht innerhalb von 7 Tagen gezahlt, verdoppelt sich der Betrag auf 2,48 BTC. Es wird auch gesagt, dass Benutzer nur mit dem Tor-Browser bezahlen können und den Anweisungen auf der angegebenen Website folgen.

Malware wie Cerber wird höchstwahrscheinlich über bösartige E-Mail-Anhänge, Peer-to-Peer-Netzwerke (z. B. Torrent), gefälschte Software-Updater und Trojaner verbreitet. Aus diesem Grund müssen Benutzer beim Öffnen von Anhängen unbekannter E-Mails sehr vorsichtig sein.

Böses Kaninchen

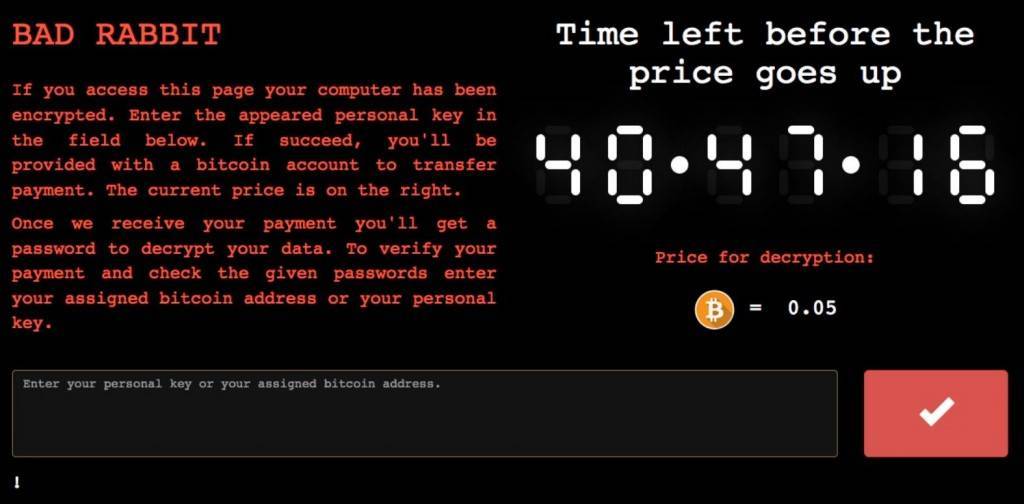

Eine Woche vor Halloween gab Kaspersky Lab bekannt, dass es Massenwarnmeldungen zu neuer Ransomware erhalten hatte, die auf ukrainische und russische Organisationen abzielte. Zu den Opfern gehörten russische Medien wie Fontanka.ru und Interfax sowie das Kiewer U-Bahn-System und der Flughafen Odessa. ESET-Forscher gehen davon aus, dass die Ransomware auch Ziele in Polen, Südkorea und den USA getroffen hat. Um die Daten zu entschlüsseln, verlangten die Angreifer 0,05 Bitcoin (entspricht etwa 280 US-Dollar zum Zeitpunkt der konzentrierten Angriffe).

Wenn es darum geht, zwischen Computern zu wechseln, die in unterschiedlichen Netzwerken laufen, verwendet die Bedrohung wahrscheinlich gefälschte Flash-Updates, und dies ist die Methode, die als erste für Bad Rabbit angegeben wurde. Es ist jedoch bekannt, dass Ransomware über Tools verfügt, mit denen sie sich innerhalb lokaler Netzwerke verbreiten kann, was zu enormen Verlusten führt, es sei denn, Administratoren haben sich nicht ordnungsgemäß vor solchen Bedrohungen geschützt.

Sobald Bad Rabbit auf Ihren Computer gelangt, wird es natürlich auch versuchen, sich auf Geräte in Ihrem lokalen Netzwerk auszubreiten. Sobald dies abgeschlossen ist, werden die Benutzerdaten verschlüsselt und schließlich der Master Boot Record ersetzt. Danach fährt das Gerät hoch und fordert Sie auf, Ihre Daten zu verschlüsseln und eine Zahlung zum Entsperren Ihrer Daten anzufordern.

Zumindest im Moment gibt es keine Möglichkeit, die verschlüsselten Daten von Bad Rabbit zu retten. Bisher wurden keine Fehler gefunden, die eine Rückgängigmachung des Vorgangs ermöglichen würden, daher lohnt es sich, Sicherungskopien zu erstellen und natürlich auf die Computersicherheit zu achten. Höchstwahrscheinlich sind die neuesten, aktualisierten Versionen von Windows (7, 8.1 und 10) aufgrund von Patches, die kurz nach der Veröffentlichung von Petya und WannaCrypt angewendet wurden, nicht anfällig für Bad Rabbit. Wer jedoch weiterhin ungesicherte Geräte nutzt, sollte sich Sorgen machen und die Updates schnellstmöglich ausrollen, wenn er sie ausrollen kann. Auch wenn die Infektion nicht durch ein gefälschtes Flash-Update erfolgt, ist es möglich, dass ein anderes infiziertes Gerät im Netzwerk den Virus dank eines ähnlichen Mechanismus wie bei Petya nicht im gesamten lokalen Netzwerk verbreitet.

Locky

Seit seiner Entdeckung im Februar 2016 basieren Locky und seine sich immer weiter ausbreitenden Varianten auf Spam-Botnets wie Necurs. Die Schadsoftware geriet Anfang 2017 in Vergessenheit. Doch im August tauchte es in einer der größten Kampagnen wieder auf: 23 Millionen Spam-Nachrichten wurden innerhalb von 24 Stunden versendet.

Locky kann sich als bösartiges Word-Dokument im Anhang von Spam-E-Mails verbreiten. E-Mails, die Locky-Ransomware verbreiten, geben in der Regel vor, Rechnungszustellungsnachrichten zu sein. Ein solches bösartiges Word-Dokument kann sofort einen bösartigen Verschlüsselungsprozess durchführen, wenn Word-Makros aktiviert sind.

Wenn nicht, erscheint der Word-Text als beschädigte Datei und in der obersten Zeile dieses infizierten Dokuments steht „Makros aktivieren, wenn die Datenkodierung falsch ist.“ Sie sollten nicht tun, was er befiehlt.

Wenn ein Computerbenutzer versucht, diese verdächtigen beschädigten Codes zu entschlüsseln, aktiviert er leider möglicherweise Makros. Infolgedessen wird der Schadcode, der in das schädliche Word-Dokument eingefügt wird, ausgeführt und installiert die Locky-Ransomware auf dem Computer des Benutzers.

Malware kommt als Datei, die sicher erscheint, tatsächlich aber infiziert ist. Es empfiehlt sich, Ihre Daten regelmäßig zu sichern und auf einer externen Festplatte zu speichern. Leider ist Locky ein katastrophaler Virus, der Ihre persönlichen Dateien jederzeit sperren kann. Die einzige 100-prozentige Schutzmethode zur Wiederherstellung Ihrer Dateien besteht darin, sie von einem externen Laufwerk zu importieren.

Sie sollten die Locky-Ransomware jedoch vorher vollständig entfernen, da sie, wie bereits erwähnt, Datensätze verschlüsseln kann, die auf externen Laufwerken gespeichert sind, die mit dem infizierten Computer verbunden sind.

3. Wie schützt man sich vor Ransomware?

Kümmern Sie sich um die Sicherung. Zunächst sollten Sie daran denken, regelmäßig Sicherungskopien zu erstellen und im Idealfall einen Sicherungs- und Wiederherstellungsplan zu entwickeln. Vorbereitete Backups sollten auf einem separaten Gerät gespeichert werden, das nicht mit dem Netzwerk verbunden ist.

Vertrauen Sie auf professionelle Sicherheit. Führende Hersteller von Sicherheitssoftware bieten Programme und Tools zum Scannen von E-Mails, Websites und Dateien sowie zum Blockieren gefährlicher Werbung und Websites. Es lohnt sich auf jeden Fall, sie zu nutzen.

Denken Sie daran, Ihr System und Ihre Geräte zu aktualisieren. Cyberkriminelle verschwenden keine Zeit und erstellen statt einer blockierten Malware drei weitere. Nutzen Sie zu Ihrem eigenen Schutz immer ein aktuelles Betriebssystem und halten Sie Ihre Geräte und Software auf dem neuesten Stand.

Halten Sie Ihre Software auf dem neuesten Stand. Auch Ihre Sicherheitssoftware und -hardware muss auf dem neuesten Stand sein. Stellen Sie daher sicher, dass Ihr Antiviren-, Antimalware- und IPS-System (Intrusion Prevention System) auf die neueste Version aktualisiert ist.

Verwenden Sie die „Whitelist“. Die „Whitelist“ verhindert, dass Sie Anwendungen herunterladen und ausführen, die zuvor nicht autorisiert wurden. Wenn es eine solche Gelegenheit gibt, lohnt es sich, sie zu nutzen.

Unterteilen Sie das Netzwerk in Sicherheitszonen. Ein in Sicherheitszonen unterteiltes Netzwerk ist eine Möglichkeit, die Ausbreitung potenzieller Infektionen im gesamten Netzwerk zu verhindern – Malware gelangt nicht über eine bestimmte Zone hinaus.

(Bis zu einem gewissen Grad) anderen Benutzern nicht vertrauen Die meisten Infektionen entstehen durch unverantwortliches Verhalten eines Benutzers. Daher lohnt es sich, darauf zu achten, dass jeder von ihnen über individuelle Zugriffsrechte verfügt – damit die Zahl der Menschen, die Unglück bringen könnten, möglichst gering ist.

Implementieren Sie BYOD-Sicherheitslösungen. Heutzutage verwenden wir häufig persönliche Geräte, um arbeitsbezogene Aufgaben auszuführen. Das Unternehmen sollte Sicherheitslösungen implementieren, um Geräte zu überprüfen und zu blockieren, die nicht den Sicherheitsanforderungen entsprechen.

Verwenden Sie Analysetools Dank Analysetools ist es möglich, die Quelle der Infektion zu bestimmen und zu ermitteln, wie lange sie aktiv war (und ob sie nicht mehr aktiv ist) sowie die Wahrscheinlichkeit eines erneuten Auftretens abzuschätzen.

Machen Sie Benutzer darauf aufmerksam, dass Mitarbeiter sich möglicherweise nicht der lauernden Bedrohungen bewusst sind. Es lohnt sich, sie darüber zu informieren, keine verdächtigen Dateien und Links zu öffnen. Tatsächlich ist der Mensch das schwächste Glied in der Sicherheitskette.

Und wenn es zu einer Infektion kommt, was tun?

Sie sollten damit beginnen, die Straftat der Polizei zu melden und sich an Cybersicherheitsexperten zu wenden. Sie sollten das Lösegeld auf keinen Fall zahlen (dann gewinnen „sie“ und wir sind nicht sicher, ob die Dateien trotzdem freigeschaltet werden).

Support Online sorgt als IT-Unternehmen für die Sicherheit der Kundendaten auf der ganzen Welt. Computerkriminalität nimmt stetig zu und stellt eine große Bedrohung im Internet dar. Deshalb ist es so wichtig, sich um die Datensicherung zu kümmern und die Mitarbeiter zu sensibilisieren. Wir empfehlen Ihnen, sich mit unserem Angebot vertraut zu machen, das unter anderem Folgendes umfasst: Cybersicherheitsschulung , Backup-Service . Datenverlust ist oft mit großen finanziellen Verlusten verbunden – lassen Sie uns für die Sicherheit Ihres Unternehmens sorgen.

Quellen:

- http://www.benchmark.pl/aktualnosci/cyberatak-na-cala-europe-notpetya-grasuje.html

- https://www.pcrisk.pl/narzedzia-usuwania/8307-cerber-ransomware

- https://www.avast.com/pl-pl/c-petya

- https://plblog.kaspersky.com/wannacry-ransomware/6714/

- http://antweb.pl/bad-rabbit-ransomware/

- https://usunwirusa.pl/ransomware-locky/

- https://www.tripwire.com/state-of-security/security-data-protection/cyber-security/10-significant-ransomware-attacks-2017/

- http://www.benchmark.pl/aktualnosci/ochrona-przed-ransomware-10-porad.html

- https://www.eset.pl/O_nas/Centrum_prasowe,news_id,14111

- https://en.wikipedia.org/wiki/Ransomware